Voilà déjà la troisième version de notre célèbre guide pour sécuriser l’accès à Jeedom installé plus communément sur un Raspberry Pi, mais cette procédure fonctionne également parfaitement sur une VM, un PC ou tout autre support qui héberge Jeedom. Toujours dans l’optique d’une domotique Do It Yourself, ce guide permet donc de générer un certificat Let’s Encrypt qui sécurisera alors la connexion avec votre serveur domotique Jeedom depuis internet sans avoir à payer un abonnement.

Car il est effectivement possible de faire cette sécurisation en passant par un pack Jeedom. Mais pour un DIY de bout en bout, c’est tout de même plus plaisant de faire cela soit-même. D’autant qu’en suivant la procédure, c’est relativement simple.

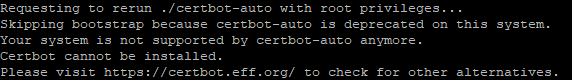

Vous avez été nombreux à suivre mon premier guide de sécurisation SSL pour Jeedom. Malheureusement, une faille Let’s Encrypt révélait quelques faiblesses sur le type de certificat que nous utilisions jusque là. De fait et pour éviter tout risque, les équipes de développement de l’autorité de certification Let’s Encrypt ont bloqué le mode TLS-SNI-01 le temps de proposer une nouvelle solution. Une nouvelle procédure était alors en vigueur, puis nouveau coup de bambou, depuis quelques jours la commande était dépréciée sous Debian 10 conduisant à l’erreur suivante :

Voici donc une nouvelle version de notre guide Jeedom SSL qui propose la nouvelle méthode testée et approuvée par le domo-lab sur un Raspberry Pi 4 que ce soit sur une carte SD ou en boot USB sur un SSD.

Lire aussi

Comment configurer le boot USB sur Raspberry Pi 4: Méthode simple et officielle

Démarer le système du Raspberry Pi 4 sur un disque SSD manquait cruellement depuis la sortie du Rpi4. En mai 2020, la fondation Raspberry annonçait la publication d’une version bêta du firmware de son célèbre nano-ordinateur dans sa dernière déclinaison,…

Pour ce nouveau guide, je vous propose d’utiliser un nom de domaine externe. OVH propose des noms de domaine en .ovh pour 1,90€ à l’année, ce qui permet de disposer d’un nom de domaine personnalisé, sans le suffixe freeboxos.fr.

Je me demande d’ailleurs après avoir essayé plusieurs manipulations, si la Freebox ne serait pas responsable de mes différents soucis de certificats depuis le changement de challenge TLS-SNI-01 pour HTTP-01…

Un nom de domaine associé à l’adresse de votre Jeedom

Pour l’exemple, je propose le fournisseur OVH, sachez que si vous disposez déjà d’un nom de domaine disponible et valide chez un autre provider, vous pouvez tout aussi bien utiliser celui-ci.

Commencez alors par vous rendre sur le site d’OVH et réservez votre nom de domaine perso. Laissez aller votre imagination, ce sera ce nom de domaine qui pointera vers votre domotique, choisissez-le bien!

Pour la bonne compréhension du guide, je vais prendre comme exemple le domaine www.domaine.ovh

Une fois votre nouveau domaine acquis, rendez-vous dans l’administration de votre domaine chez OVH. Il ne suffit pas de disposer d’un domaine pour pointer vers votre Jeedom, il faut déjà lui indiquer où est votre Jeedom pour l’afficher quand vous saisissez votre nouveau domaine dans un navigateur.

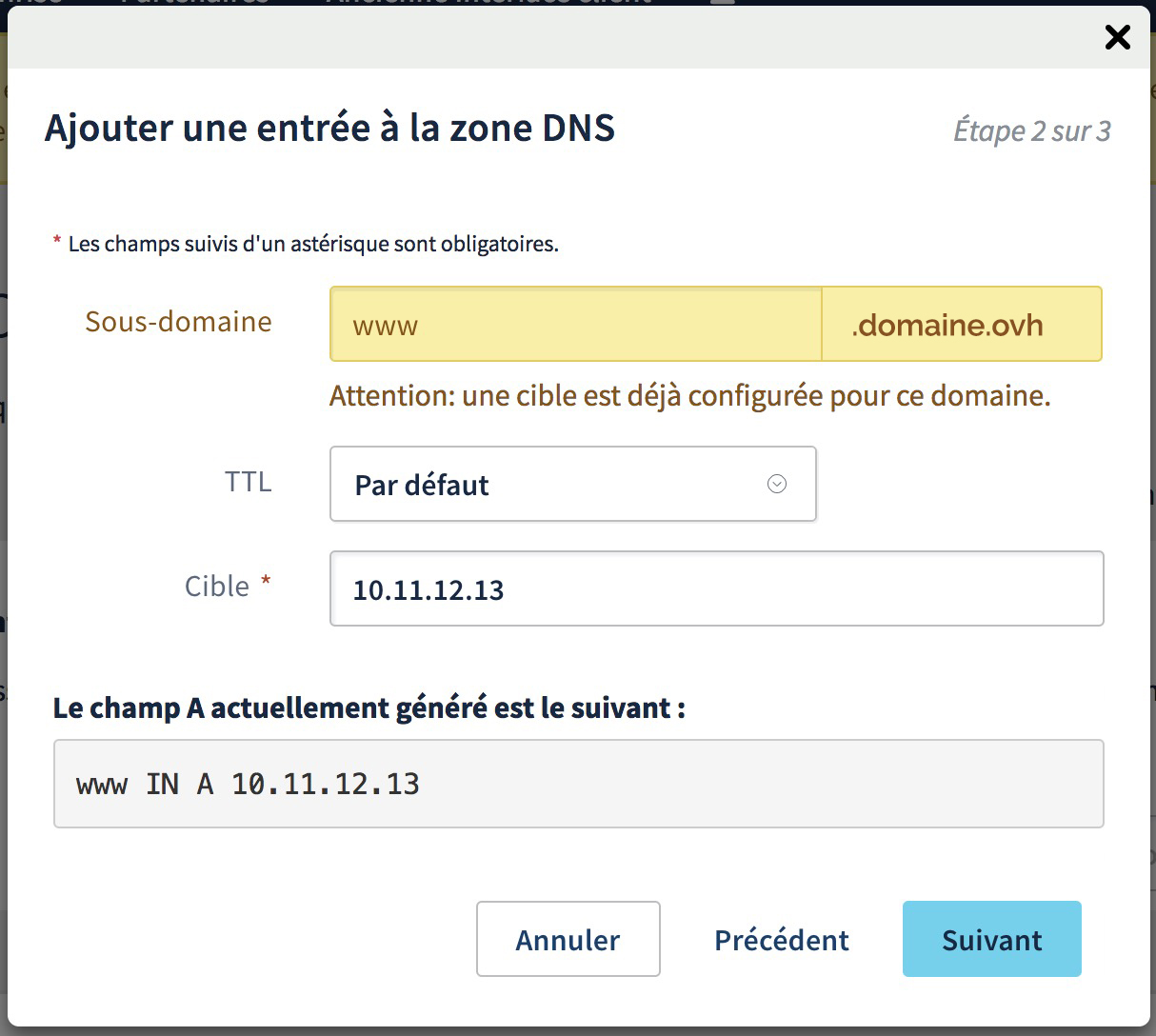

1 Pour cela, rendez-vous dans la section “domaines” de votre interface de gestion Ovh, puis dans l’onglet “zone DNS”.

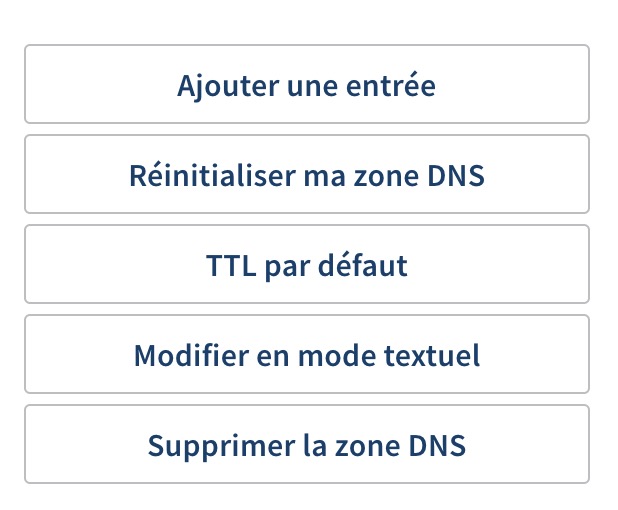

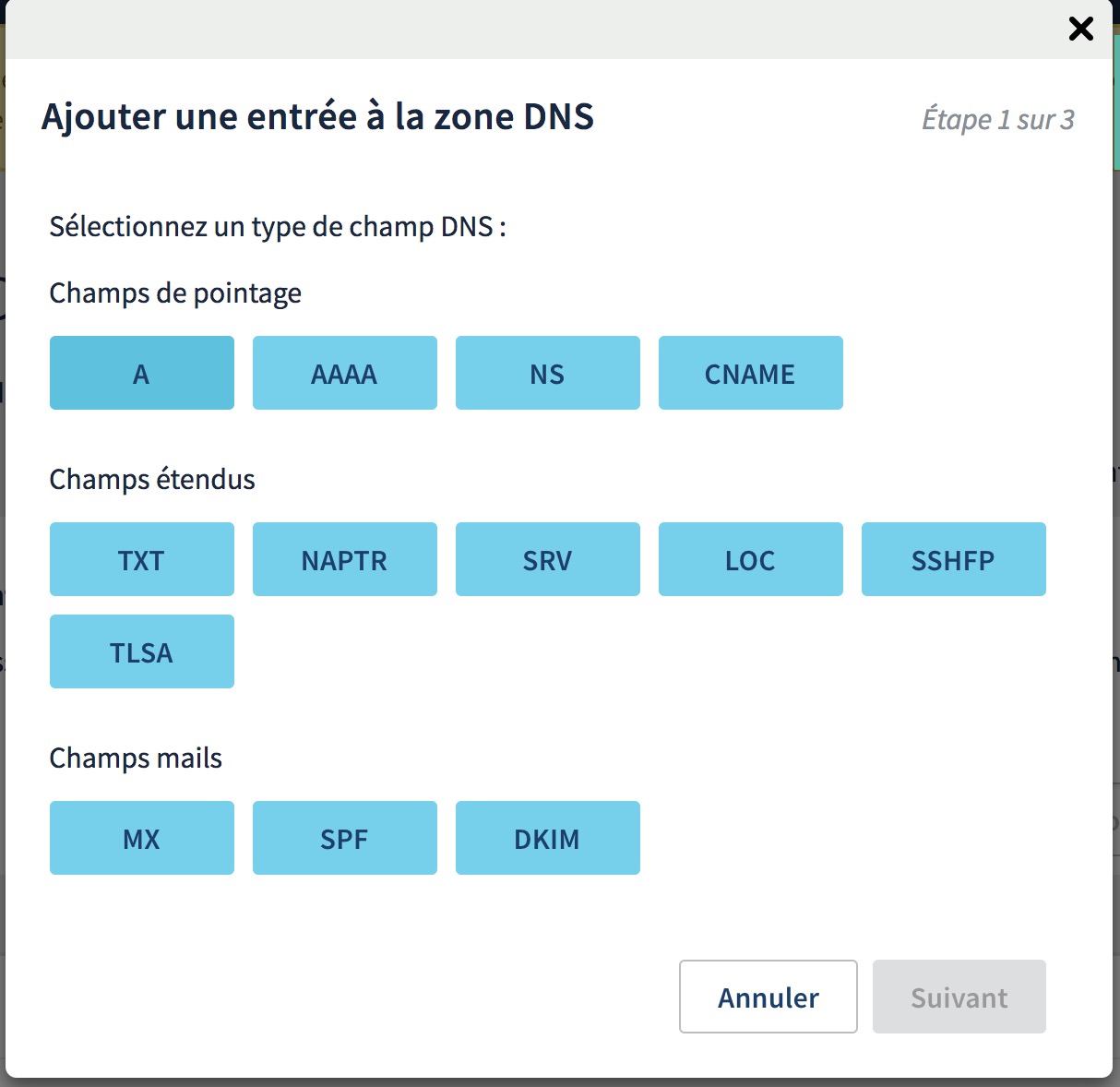

2 Faites “ajouter une entrée “dans le menu à droite de la page.

3 Sélectionnez le champ de pointage “A” dans la liste.

4 Enfin, indiquez le sous domaine www et votre adresse IP publique dans le champ Cible. Pour connaître votre Adresse IP publique, utilisez un service comme What’s my IP par exemple.

Il faut à présent patienter le temps de la propagation DNS. Cela prend quelques heures en général.

Notez que si votre FAI ne vous fournit pas d’adresse IP fixe, cela reste toujours possible, je vous invite à consulter notre guide dédié.

Lire aussi

Comment fixer l’accès à Jeedom en SSL depuis l’extérieur avec une adresse IP dynamique ?

Nous avons vu dans un précédent guide comment sécuriser Jeedom sur Raspberry Pi via un accès sécurisé en HTTPS sur le protocole chiffré SSL. Si le guide a fait ses preuves depuis sa publication, il y a toutefois une petite…

Progression de la lecture

A suivre en page 2, Le révocation du certificat, le nettoyage, le nouveau certificat et bien plus…

Bonjour,

C’est la première fois que je mets en place un certificat SSL pour mon jeedom j’ai acheté du coup un nom de domaine chez ovh tout est ok jusque-là.

J’ai ajouté ma zone DNS avec mon ip publique et j’ai suivi toutes les étapes de page 2 du tuto, j’ai la syntax ok après la vérification du test apache.

J’ai bien ouvert mes ports 80 et 443 sur ma box à l’époque déjà pour avoir accès à mon jeedom à distance via mon ip publique.

A présent quand je vais sur mon navigateur sur mon domaine.ovh j’ai la page par défaut d’OVH “Félicitation Votre domaine mondomaine.ovh a bien été créé chez OVH.”

Est-ce c’est parce que j’ai fait la configuration de ma zone DNS il y a une heure et que je dois encore attendre ?

Merci à vous.

bonjour, oui il y a un delais de propagation DNS.

bonjour,

erreur de port dans le texte 433 au lieu de 443.

merci pour le blog 🙂

oups ! boulette corrigée ! Merci

Bonjour Mr Brunet.

Merci pour les excellents tutos que vous proposez.

J’avais utilisé cette procédure d’accès à Jeedom en HTTPS avec certificat SSL gratuit sur un RPI 3B+ avec Debian Stretch. Ça avait très bien fonctionné.

Je viens de passé à Jeedom V4 sur Debian Buster 10. Pensez-vous que la procédure soit encore applicable ?

Merci beaucoup

Bonjour Jean-Claude,

normalement rien n’a changé, sur le protocole de sécurisation, cela doit fonctionner même sur Rpi 4 avec une version Raspberry Pi OS récente.

Bonjour,

Merci pour ce tuto très bien fait.

Juste une remarque, je pense qu’il faut utiliser sudo crontab -e au lieu de sudo nano crontab -e

Bonjour,

je me permet s une remarque, le dernier commentaire corrige une coquille dans le tutoriel ‘sudo crontab -e’ afin d’accéder au bon fichier de planification.

J’ai à mon tour une question, j’ai utilisé

sudo certbot –apache

d’après le descriptif, c’est après cette commande

sudo certbot certonly –webroot

que la suite de la config se fait. A quoi sert cette seconde commande ?

je ne comprends pas son utilité, et si après avoir inscrit en crontab le renouvellement il va effectuer la tâche seul.

Par avance, merci de votre retour, et merci pour ce super tuto !!

Bonjour,

Lorsque je lance la commande sudo apachectl configtest j’ai bien le message evoqué (could not reliably…to suppress this message).

Toutefois j’ai une question. Quand je lance la commande sudo nano /etc/apache2/apache2.conf un long texte s’affiche m’expliquant tout un tas de choses sur Apache mais je ne sais pas où exactement entrer la ligne ServerName http://www.domaine.ovh.

Pourriez-vous détailler ce point pour le noob que je suis !

Merci

Salut, pour info :

je viens de réinstaller jeedom sur un nouveau nuc, et donc de refaire la sécurisation via ton tuto.

Tout se passe bien, et en fin de génération de certificat j’obtiens le message suivant “certbot has setup a scheduled task to automatically renew this certificate in the background”.

Je comprends donc que le renouvellement est donc désormais automatisé, sans avoir fait la partie crontab , et il m’est d’ailleurs indiqué la date d’expiration pour dans 90 jours.

On peut aussi contrôler la présence de cette tâche parmi toute celle du système avec la commande

systemctl list-timers

Bonjour,

Je souhaite passer jeedom en SSL, j’ai suivi la manip bien détaillé mais ça bloque à l’installtion du certificat et plus précisemment à “sudo certbot –apacache”

Je précise que j’ai bien accès à via mon nom de domaine en http.

J’ai cela à la fin de la commande “sudo certbot –apacache”

RuntimeError: OpenSSL 3.0’s legacy provider failed to load. This is a fatal error by default, but cryptography supports running without legacy algorithms by setting the environment variable CRYPTOGRAPHY_OPENSSL_NO_LEGACY. If you did not expect this error, you have likely made a mistake with your OpenSSL configuration.

J’ai peut être loupé quelque chose.

Je suis sur debian 11 avec jeedom 4.4.19 et du Python 3.9.2

Merci d’avance.

Bonjour,

cela fait bien longtemps que je n’a pas utilisé cette méthode mais aux dernières nouvelles elle fonctionnait encore il y a pas si longtemps.

Le message semble tout de même indiquer quelque chose qui manque pour permettre à la commande de s’executer correctement.

Bonjour,

je viens de suivre le tuto, et j’ai exactement la même erreur que Florian 🙁

Bonjour,

J’ai également le même message d’erreur que Florian

Bonjour,

Plus ce pb depuis que je suis passé en Debian 12.

1 fois sur 3 j’ai la page “site en construction” quand j’essaie en HTTP. Une idée.

Pour le certificat à priori tous s’est bien passé en revanche j’ai mis cette ligne “sudo certbot –apache” fait toute la config du mail puis du nom de domaine et ensuite j’ai mis cette ligne “sudo certbot certonly –webroot” qui on dirait n’a servi a rien car j’ai eu un retour que c’était déjà configuré. Ai-je bine fait ?

Pour l’instant quand j’utilise le site check SSL j’ai failed to open TCP connection…